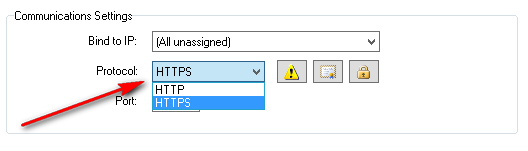

L'utilisation du protocole HTTPS permet notamment un cryptage des communications entre l'internaute et le serveur. Si le serveur est accessible via l'internet public, il nous paraît comme indiscutablement indispensable d'activer ce protocole. Il s'active via la console de gestion du service Thinfinity® VirtualUI™.

Pour activer ce protocole, il faut disposer d'un certificat. Celui-ci peut-être :

- auto-signé : çàd créé soi-même. Cette option n'est pas recommandée.

- émis par un émetteur autorisé (CA = Certificate Authority). Nous recommandons à ce propos le point 4 ci-dessous.

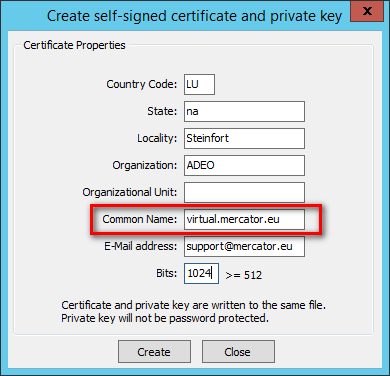

1. Créer et utiliser un certificat auto-signé

Pour cela, il faut cliquer sur le second bouton à droite de HTTPS et ensuite sur le bouton "Create a self-signed certificate". L'écran qui suit peut-être complété librement, hormis "Common name" qui doit correspondre au nom du host de votre serveur (par exemple virtual.mydomain.com).

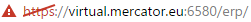

Lors de l'utilisation de Mercator en mode HTML5, le browser utilisé affichera immanquablement un sérieux avertissement, puisqu'il constatera que le certificat n'émane d'aucune autorité reconnue. Toutefois, le cryptage des communications sera bien effectué.

Certains browsers permettent la reconnaissance d'un certificat auto-signé afin de ne plus recevoir ce genre d'avertissement. Ce type d'utilisation, que nous ne recommandons absolument pas, sort du cadre de l'information que nous devons donner ici.

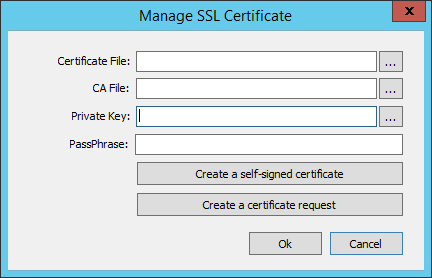

2. Utiliser un certificat d'un émetteur autorisé, autre que LetsEncrypt.org, demandé depuis la console VirtualUI

Pour disposer d'un certificat, il faut transmettre à une société émettrice de certificats (CA) un fichier consistant en une demande de certificat (certificate request). Cette demande peut être faite directement par le bouton "Create a certificate request". L'écran est semblable à celui repris ci-dessus. Il est essentiel que la zone "common name" corresponde au host hébergeant le serveur de certification (par exemple virtual.mydomain.com). Le processus va ensuite créer deux fichiers : la clé privée (qui doit être conservée en lieu sûr) et la demande de certificat. Le second fichier doit être transmis à l'émetteur de certificats.

Une fois le certificat reçu, il sera probablement nécessaire de le convertir au format PEM. Ceci peut être fait facilement sur le site https://www.sslshopper.com/ssl-converter.html.

Ensuite, cet écran doit être complété comme suit

- Certificate file : le fichier PEM correspond à la conversion de votre certificat.

- CA : si votre certificat contient le certificat de l'autorité émettrice, répéter la même information. Sinon, demander la certificat CA au format PEM à votre émetteur et renseignez-le ici.

- Private Key : indiquez le premier fichier généré lors de la demande de certificat.

3. Utiliser un certificat d'un émetteur autorisé, autre que LetsEncrypt.org, dont vous disposez déjà

Vous disposez peut-être déjà d'un certificat pour le même host, mais utilisé dans IIS. Ce certificat est tout à fait utilisable dans Thinfinity® VirtualUI™.Pour le mettre en place, il faut exécuter cette procédure :

- Exécuter "mmc.exe"

- Dans le menu "Fichier", choisir "Ajouter élément enfichable" (Add Snapin)

- Choisir "Certificats"

- Ajouter en tant que "compte d'ordinateur" (computer account). Cliquer sur "Suivant" et puis "OK"

- Localiser le certificat souhaité. Il est probablement dans "Personnel" ou "Hébergement Web"

- Via clic-droit, "Toutes les tâches", choisir "Exporter"

- Choisir d'exporter la clé privée

- Choisir le format PKCS @12 PFX

- Bien veiller à ce que "Inclure tous les certificats..." soit coché

- Si nécessaire, saisir le mot de passe de la clé privée

- Générer un fichier PFX

- Convertir le fichier PFX en PEM via https://www.sslshopper.com/ssl-converter.html.

- Dans l'écran "Manage SSL certificate", répéter la même valeur dans les 3 premières zones, à savoir le nom du fichier PEM obtenu à l'étape précédente

- Dans la zone "PassPhrase", saisir le mot de passe de la clé privée

4. Utiliser un certificat émis par LetsEncrypt.org

Cette solution présente l'avantage qu'elle simplifie la demande et l'obtention du certificat, puisque ce processus peut être entièrement automatisé. De plus, la demande est totalement gratuite. Par contre, cela requiert d'installer, sur le même serveur, IIS et d'y créer un site web, dont la liaison sera faite avec le même nom de host (par exemple virtual.mydomain.com) mais qui sera à l'écoute sur le port standard 80. (Ne pas lier le port 6580 dans IIS)

Ensuite, il suffit d'utiliser Letsencrypt-win-simple pour obtenir le certificat. Une tâche planifiée sera créée pour renouveler automatiquement le certificat.

Enfin, il faut localiser le répertoire contenant les certificats générés par LetsEncrypt : C:\Users\UserName\AppData\Roaming\letsencrypt-win-simple\httpsacme-v01.api.letsencrypt.org, où on trouvera tous les fichiers PEM nécessaires pour compléter l'écran "Manage SSL certificate"

- Certificate file : le fichier terminant par -crt.pem

- CA : le fichier commençant par ca-

- Private Key :le fichier terminant par -key.pem

- PassPhrase : laisser à blanc

Remarques :

- D'autres outils que https://www.sslshopper.com/ssl-converter.html peuvent être utilisés pour effectuer les conversions de certificats. Il ne s'agit que d'une suggestion de notre part.

- L'installation d'un certificat sera toujours "hors cadre du support Mercator". Cette page est écrite comme étant le résultat de nos différentes recherches personnelles. Soit la société émettrice du certificat, soit Cybele Software, pourront apporter un support plus spécifique à ce propos.